C’è chi vede

nel buio.

Noi.

Cybe è l’evoluzione naturale della cybersicurezza.

Produttori italiani di NOX, primo SOAR Made in Italy.

Siamo un’agenzia di Modena che si occupa di cybersicurezza e di formazione per le aziende.

Guardians of the digital age: fai il primo passo nella cybersicurezza di Cybe

Siamo i guardiani di un territorio fantastico, ma a tratti ostile, che ci impegniamo a custodire.

Il cambiamento è una forza naturale, una legge che segue il corso del tempo. Principio che regola la cadenza delle nostre azioni, rituali e ci lega a un ciclo senza fine.

Mentre affrontiamo i mutamenti, ci adattiamo ed evolviamo; fissiamo lo sguardo all’orizzonte e ascoltiamo il vento. Perché sappiamo restare all’erta, muoverci nel buio e prevedere la minaccia nel modo più veloce possibile. Così come il cervo nel bosco.

Cybe è l’evoluzione del servizio di cybersicurezza, è l’istinto primordiale di protezione.

Cybe Suite

Il servizio all-in-one di cyber security.

Cybe Suite è la risposta completa che trasforma la protezione della tua azienda in un percorso chiaro, strutturato e affidabile.

Scopri tutti i nostri servizi di Ethical Hacking

Per Ethical Hacking definiamo tutto l’insieme di quelle attività e servizi mirati a identificare e valutare le vulnerabilità dei sistemi informatici, delle reti di un’azienda, al misurare la consapevolezza degli utenti e le policies di sicurezza.

Penetration

Test

Simula attacchi reali e proteggi la tua azienda. Progettato per identificare e correggere le vulnerabilità nei tuoi sistemi, il Penetration Test è condotto da esperti di sicurezza.

Vulnerability

Assessment

Il Vulnerability Assessment è una soluzione avanzata, pensata per identificare e valutare le vulnerabilità presenti nei tuoi sistemi informatici, reti e applicazioni.

CyBe

Aware

Il servizio CyBe Aware è progettato per rafforzare consapevolezza e competenze dei tuoi dipendenti

riguardo alle minacce informatiche, in particolare il phishing.

Ti vuoi mettere in regola con la NIS2?

Abbiamo una soluzione per te!

Perché scegliere Cybe?

Conosciamo il territorio e sappiamo anticipare le minacce, in modo veloce, pratico e professionale.

C’è un guardiano

che non dorme mai

Gli hacker sanno aspettare il momento propizio, e colpiscono quando le difese sono al minimo. Un monitoraggio proattivo H24 che consente di avere sempre la situazione sotto controllo. Per avere la tranquillità di un partner efficiente anche quando non ci sei.

La velocità è una

qualità innata

Rilevazione attacchi e risposte automatizzate in real time, perchè la velocità di reazione è fondamentale per scongiurare danni potenzialmente disastrosi. Superando i limiti umani con il sesto senso e una reattività senza pari.

Il Futuro è

nei suoi occhi

Grazie all’Intelligenza Artificiale siamo in grado di predire gli attacchi e scongiurarli prima che diventino realtà. L’analisi predittiva è una difesa di livello superiore di fronte ai possibili rischi.

Get inspired!

Leggi cosa dicono di noi alcuni clienti soddisfatti

La professionalità e l'efficacia dimostrate dal Cyber Security Specialist di Cybe hanno lasciato un'impressione significativa ad AppTaxi...

Esplora il caso studio

Scopri di piùIl primo incontro con il team di Cybe ci ha fatto capire che potevamo lavorare bene insieme: fiducia e feeling si sono creati fin dal primo momento...

Esplora il caso studio

Scopri di piùCyBe si è dimostrata una realtà dinamica fatta da persone entusiaste e competenti, il loro approccio alla sicurezza è critico e attento ai dettagli...

Esplora il caso studio

Scopri di piùCybe ha dimostrato un rapporto qualità-prezzo senza pari e una straordinaria capacità di adattarsi alle nostre esigenze, proponendoci un Penetration Test in modalità black box...

Esplora il caso studio

Scopri di piùPerché scegliere Nox?

NOX è la nostra piattaforma di cybersicurezza, realizzata da noi.

Il primo SOAR completamente Made in Italy. Vuoi saperne di più?

Attraverso l’approccio Analytics, NOX permette di tenere sotto controllo grandi quantità di dati in tempo reale. I dati inviati da qualsiasi sistema monitorato, vengono a loro volta resi aggregabili e indicizzabili al fine di rilevare tempestivamente intrusioni, violazioni e comportamenti anomali nelle varie infrastrutture.

Il modulo SOAR (Security Orchestration Automation and Response) è quello strumento che permette di gestire e monitorare le risposte attive scatenate da NOX in seguito al rilevamento di attacchi o eventi anomali.

Dal pannello principale di NOX è possibile accedere alla funzionalità di deploy new agent. In questa sezione è possibile creare in autonomia i comandi necessari per l’installazione di un nuovo agente.

Dashboard semplici e chiare, reportistica avanzata a portata di click e una capacità di personalizzazione senza pari, consentono una consultazione e investigazione semplici ed efficienti.

Badge of Trust

Unisciti a chi ha già scelto i nostri servizi di cybersicurezza!

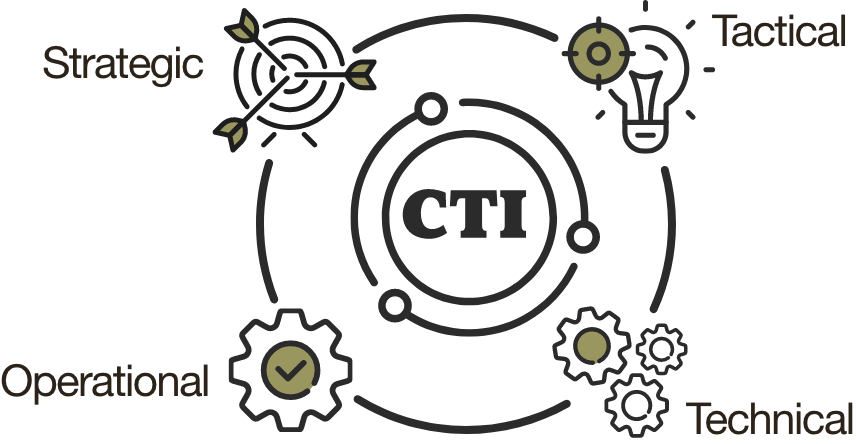

Threat Intelligence

La cyber Threat Intelligence può essere implementata in vari modi, ma la sua missione comune è quella di informare sui rischi derivanti dalle minacce presenti all’interno della rete, dato che ormai quasi tutte le aziende sono connesse per svolgere le loro attività digitali. A tal fine, analizziamo constantemente i siti del dark web e ti avvisiamo se le tue credenziali sono in pericolo, in modo che tu possa prendere provvedimenti per proteggere gli account vulnerabili.

Hacker

Detector

Attraverso l’hacker detector è possibile monitorare ogni evento di sicurezza e trasformarlo in un pattern di attacco, questo ci permette di rilevare gli insider (utenti malevoli) e gli attaccanti, in modo tale da fermare l’attacco sul nascere a partire dalle prime avvisaglie.

Attraverso un percorso visivo in NOX viene collocata un’interessante tabella che consente di visualizzare ed esplorare tutte le correlazioni di tecniche e tattiche fornite dal framework MITRE ATT&CK® con i relativi eventi di sicurezza dei dispositivi monitorati da NOX.

Multi-Purpose

Deception

NOX fornisce la possibilità di adottare strategie di Deception.

Questa tecnologia consiste nel creare dei sistemi appositamente progettati per attirare gli hacker, allo scopo di monitorare e studiare le loro azioni.

I vantaggi di adottare strategie di deception sono molteplici. Innanzitutto, consentono di individuare tempestivamente gli attacchi informatici, consentendo di implementare misure preventive in tempo reale per evitare o mitigare eventuali danni. Inoltre, l’utilizzo di honeypot, consente di acquisire informazioni sui metodi utilizzati dagli hacker, identificando le vulnerabilità del sistema e migliorando la sicurezza complessiva.

Inoltre, gli honeypot possono essere utilizzati per distrarre gli attaccanti, creando una sorta di diversivo che distoglie l’attenzione dagli obiettivi reali, proteggendo così i sistemi più critici. Infine, i dati raccolti attraverso gli honeypot possono essere utilizzati per scopi di ricerca e per lo sviluppo di nuove tecniche di sicurezza.